...

...近日,賽門鐵克發布了第23期《互聯網安全威脅報告》,這份報告分析了來自賽門鐵克全球最大民用安全威脅情報網絡中的數據,記錄了全球1億2650萬個攻擊傳感器所檢測到的攻擊事件,並對超過157個國家及地區的威脅活動進行檢測。

...

...這份報告主要提到了以下內容:

1. 加密貨幣劫持

這份報告最大的發現,在於加密貨幣劫持相關的攻擊。

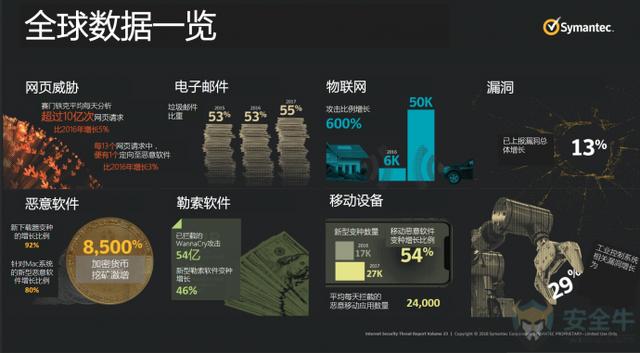

報告顯示,加密貨幣劫持攻擊事件增加率為8500%。隨著加密貨幣的價格不斷攀升,黑客針對於加密貨幣的攻擊次數也水漲船高。除了採用已知詐騙手段,對貨幣交易所直接發動攻擊進行貨幣提取,惡意挖礦軟件也是一個巨大威脅。

貨幣挖礦惡意軟件會非法利用本地CPU與GPU,幫助攻擊者進行挖礦。而貨幣對像不一定是主流的比特幣,而很可能是相對更隱秘的加密貨幣,比如門羅幣(Monero)。

加密貨幣劫持的攻擊不局限於惡意軟件,攻擊者也通過對網頁進行注入,修改網頁的運行腳本,在腳本中嵌入加密貨幣挖礦地址,就可以不需要通過漏洞,卻依然非法利用本地資源進行挖礦行為。

儘管該方式最早發現於2011年,但於去年9月因為Coinhive腳本的出現而快速增長。賽門鐵克數據表明,2017年間,瀏覽器中挖礦數量增長34,000%(佔2017年12月網頁攻擊總數的24%)。在去年12月,賽門鐵克攔截該類攻擊數量達800萬。不僅僅是Windows面臨這種攻擊的威脅,由於該攻擊不需要依靠漏洞,OS X、Linux、移動設備以及物聯網設備同樣會有這類威脅。

遭到攻击的设备最大的影响表现为运行速度严重降低,CPU使用率达到100%,同时对能源(电量)进行极大的消耗。尽管当前只有三分之二的受害者是个人用户,但是由于企业与云端强大的计算能力,使得针对企业与云端的攻击也将增加。而随着物联网僵尸网络的扩大,尽管单个物联网设备的挖矿能力低下,僵尸网络(不仅仅物联网僵尸网络)的联合将会成为极大的计算网络。

2. 供应链攻击

赛门铁克指出,植入式恶意软件(注:在合法软件包的传播环节中植入恶意软件)增长了200%。这意味着2016年供应链攻击平均三个月发生一起,但是到了2017年几乎每个月都有一次。企业需要更小心谨慎地使用非本地生产的代码。随着可利用的零日漏洞减少(仅27%的针对性攻击组织爱曾利用零日漏洞攻击),攻击者需要新的攻击模式。由于现在的开发和办公难免运用到来自其他源的代码和软件工具,攻击者将目光投向了软件供应链。

...

...由于企业在使用特定的外部代码时,往往对来源有很强的信任度,因此攻击者会采用直接攻击代码源的方式,从下游感染上游。因此,供应链的攻击可以做到高信任度(因为来源被信任)、快速(用户自动更新会造成感染)、锁定(通过下游攻击固定上游)、渗透(渗透行业环境中的孤立目标)、隐匿(通过受信任的进程)以及提升权限(部分安装可能需要更高权限)。

赛门铁克指出,如今有三种方式可以达成攻击:劫持网络、直接入侵供应商以及劫持第三方托管服务。

3. 恶意软件与勒索软件

恶意软件的一大注意点在于移动恶意软件持续上升。恶意软件变种同比增加了54%,而用户却依然缺乏一定的自我保护意识:在安卓操作系统中,仅有20%的设备安装了最新的操作系统版本。

...

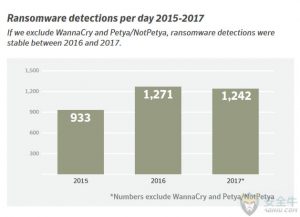

...对于黑客而言,勒索软件可能不再是拿来“赚钱”的工具,而是一种商品。比起直接使用勒索软件进行攻击,黑客可能更倾向于将勒索软件作为一种商品进行出售,来获取资金。其中原因之一可能是勒索软件的直接获利大幅度降低,从2016年的平均1071美元的赎金将至去年平均522美元的赎金。“收入”的大幅度跳水使得攻击者开始寻找新的牟利手段——比如加密货币劫持。

值得注意的是,勒索软件可能不仅仅是拿来牟利,也会伴随着其他攻击目的。赛门铁克指出,勒索软件攻击可能有另外两种目的:为其他真正的攻击吸引注意力以及消除数据。

安全建议:

针对这些威胁,赛门铁克分别对企业和个人提出了一些安全建议。

赛门铁克认为,企业应该尽快部署解决方案——安全已经不是可有可而无的工作,而是必须的工作 。另外,企业不该期望于岁月静好,也需要有足够的应急手段应对攻击。企业也需要实施多层的保护(而非一种方式)、对自己的员工进行安全意识的培训以及监测网络资源。

而对于个人,赛门铁克建议需要更改设备和服务的默认密码、及时更新系统和软件到最新版本、谨慎对待电子邮件同时做好邮件的备份。

赛门铁克也介绍了自己对企业用户的产品Web Isolation。该产品有两大功能可以保护报告中提到的攻击:假设所有程序都是恶意的,从而在浏览器访问带有恶意代码的网页时对恶意代码进行阻断,防止任何恶意代码到达终端;在员工点击钓鱼网站链接时及时发现并将目标网站改为只读模式,避免用户信息泄露。

在这份报告中,赛门铁克也提到了针对性攻击、物联网安全(攻击比例增长600%)、工业控制系统(漏洞增长为29%)等分析。